En 2020, les chercheurs d’ESET, éditeur Européen de solutions de sécurité, ont observé plusieurs attaques visant exclusivement des entités colombiennes, qui ont été collectivement baptisées Operation Spalax. Ces attaques sont actives et visent à la fois les institutions gouvernementales et des entreprises privées, notamment dans les secteurs de l’énergie et de la métallurgie. Les agresseurs utilisent des chevaux de Troie d’accès à distance, très probablement pour mener des activités de cyberespionnage.

Les cibles sont contactées par des e-mails qui conduisent au téléchargement de fichiers malveillants. Dans la plupart des cas, ces e-mails sont accompagnés d’un document PDF contenant un lien sur lequel l’utilisateur doit cliquer. Les fichiers téléchargés sont des archives RAR ordinaires qui contiennent un fichier exécutable. Ces archives sont hébergées par des services légitimes tels que OneDrive ou MediaFire. Les e-mails d’hameçonnage peuvent être une notification pour effectuer un dépistage COVID-19 obligatoire, assister à une audience au tribunal, payer une contravention, ou notifier d’un gel des comptes bancaires.

Les malwares utilisés par Operation Spalax sont des chevaux de Troie d’accès à distance. Ils comportent plusieurs fonctionnalités, non seulement le contrôle à distance, mais également l’espionnage des cibles : enregistrement des frappes au clavier, capture d’écran, détournement du presse-papiers, exfiltration de fichiers et possibilité de télécharger et d’exécuter d’autres malwares, pour n’en citer que quelques-unes.

ESET a observé au moins 24 adresses IP différentes utilisées au cours du second semestre 2020. Il s’agit probablement d’appareils compromis qui servent de proxy pour les serveurs de commande et de contrôle. L’utilisation conjointe de services de DNS dynamiques signifie que l’infrastructure n’est jamais statique. Nous avons vu au moins 70 noms de domaine actifs pendant cette période, et de nouveaux domaines sont régulièrement enregistrés, » déclare Matías Porolli, le chercheur d’ESET qui a étudié Spalax.

Les attaques ciblées de malwares contre des entités colombiennes se sont intensifiées depuis les campagnes examinées par d’autres chercheurs l’année dernière. Le paysage a changé. Il ne s’agit plus d’une simple campagne avec une poignée de noms de domaine et de serveurs de commande et de contrôle, mais d’une campagne s’appuyant sur une infrastructure étendue et évoluant rapidement, avec des centaines de noms de domaine utilisés depuis 2019.

Les attaques détectées en 2020 ont en commun certaines des TTP utilisées par d’autres groupes qui ciblent la Colombie, mais diffèrent également à bien des égards, ce qui ne facilite pas leur attribution.

Pour plus de détails techniques sur Operation Spalax, lisez l’article « Operation Spalax: Targeted malware attacks in Colombia » sur WeLiveSecurity.

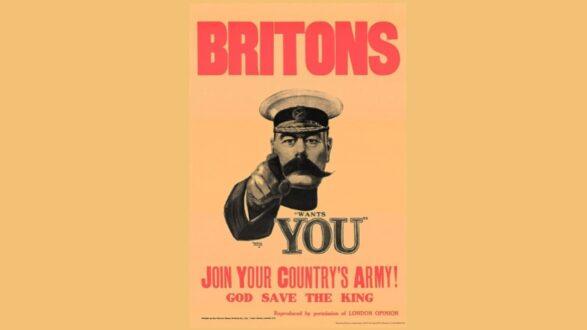

Crédit photo : DR (photo d’illustration)

[cc] Breizh-info.com, 2020, dépêches libres de copie et de diffusion sous réserve de mention et de lien vers la source d’origine