Les cybercriminels profitent de la crise liée au COVID-19 pour tirer profit de cette situation inédite qui touche aujourd’hui le monde entier. Une équipe d’informaticiens de la société Avast ont découvert que les pirates informatiques adaptent leurs campagnes de publicité malveillante, les rendant ainsi pertinentes et crédibles dans le cadre de la pandémie actuelle.

Les malfaiteurs achètent de l’espace à un réseau de publicité pour diffuser des campagnes malveillantes sur Internet, et utilisent désormais des noms de sites web qui semblent héberger des informations liées au coronavirus. Les publicitaires ne se doutent ainsi pas de leurs intentions malveillantes. Cette campagne malicieuse particulière héberge un kit d’exploitation appelé Fallout, qui tente d’exploiter les vulnérabilités des anciennes versions d’Internet Explorer, sans que l’utilisateur n’ait à intervenir ou ne se rende compte que quelque chose se passe, afin d’installer Kpot v2.0, un voleur d’informations et de mots de passe.

Le kit d’exploitation de Fallout existe depuis 2018 et a, pour la plupart, ciblé les utilisateurs japonais et sud-coréens. Le 26 mars dernier, les auteurs de la campagne ont enregistré le domaine covid19onlineinfo[..]com, et ont depuis fait tourner les domaines sur lesquels le kit d’exploitation est hébergé, enregistrant environ six domaines par jour pour tenter d’échapper aux détections des antivirus.

La publicité malveillante est généralement hébergée sur des sites de streaming et s’ouvre la plupart du temps automatiquement dans un nouvel onglet lorsque l’utilisateur clique sur le bouton de lecture pour visionner une vidéo. Lorsqu’un individu équipé de Fallout EK visite un site hébergeant la publicité malveillante et répond aux critères d’utilisation d’une version obsolète d’Internet Explorer, le kit d’exploitation tente d’accéder à l’ordinateur de l’utilisateur. Il essaie d’exploiter une vulnérabilité dans Adobe Flash Player (CVE-2018-15982, correctif publié en janvier 2019), qui peut conduire à l’exécution arbitraire de code, et une vulnérabilité d’exécution à distance dans le moteur VBScript affectant plusieurs versions de Windows (CVE-2018-8174, correctif publié en mai 2018). Cela peut entraîner une panne d’Internet Explorer, le seul signe notable que l’utilisateur peut remarquer.

Le kit d’exploitation a précédemment infecté des ordinateurs avec divers voleurs de mots de passe/d’informations et chevaux de Troie bancaires. Aujourd’hui, la version 2.0 de Kpot est en cours de diffusion. Il tente de voler des informations de base, telles que le nom et l’identificateur global unique (GUID) de l’ordinateur, le nom d’utilisateur Windows, l’adresse IP, ou encore les logiciels installés sur l’appareil, en envoyant ces informations à un serveur de commande et de contrôle.

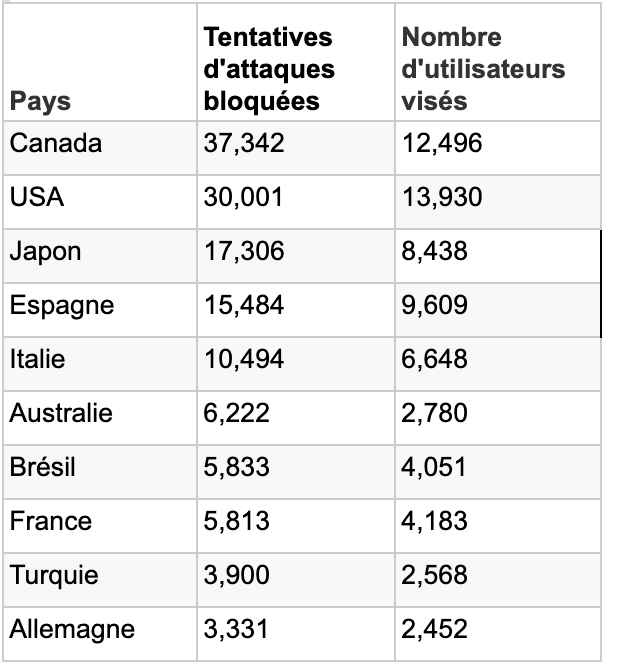

La France fait partie des 10 pays les plus touchés dans le monde :

« Pour se protéger, les utilisateurs doivent avoir installé un logiciel antivirus, qui fera office de filet de sécurité, en détectant et en prévenant les attaques malveillantes comme celle-ci, indique Jan Vojtěšek, de chez Avast. Il est également primordial de maintenir à jour en continu les logiciels, les navigateurs et les systèmes d’exploitation. Les mises à jour sont importantes car elles ne se contentent pas d’offrir de nouvelles fonctionnalités, mais peuvent inclure des patchs de sécurité pour corriger les vulnérabilités qui pourraient faire l’objet d’abus. Enfin, il est recommandé de désactiver Flash, sauf en cas d’utilisation nécessaire. Très peu de sites l’utilisent mais les cybercriminels continuent d’abuser de ses vulnérabilités ».

Crédit photo : DR

[cc] Breizh-info.com, 2020, dépêches libres de copie et de diffusion sous réserve de mention et de lien vers la source d’origine – V